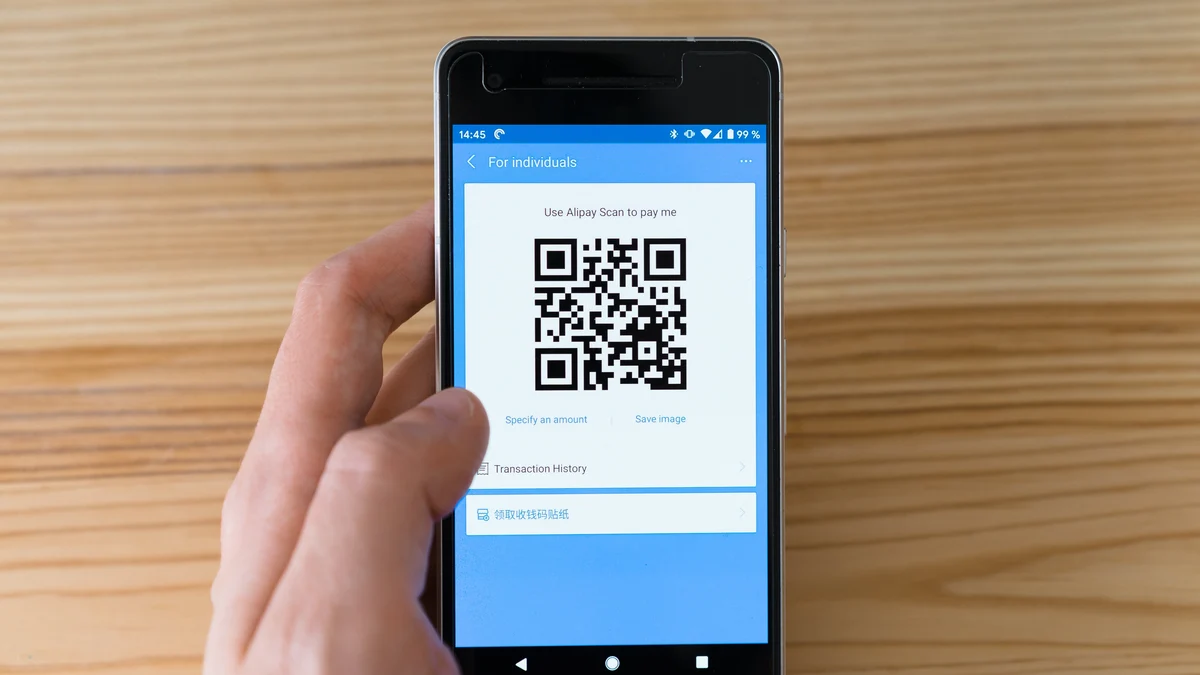

Los códigos QR (Quick Response o respuesta rápida)

llevan con nosotros desde los 90, pero ha sido en los últimos años y sobre

todo a partir de la pandemia cuando su uso se ha hecho habitual. Su

popularidad, como era de esperar, hizo que también se convirtieran en una forma

de estafar usada por los ciberdelincuentes a través del conocido como Quishing

o QRishing, una variación del phishing que utiliza este formato de

comunicación para engañar a las víctimas. La firma de ciberseguridad Check

Point ha alertado del aumento de las estafas quishing desde el verano pasado y

explica cómo se las están ingeniando los ciberdelincuentes para evadir las

soluciones de seguridad de los proveedores de correos electrónicos con un nuevo

tipo de códigos QR.

El término quishing proviene de la combinación de QR y phishing. El phishing es una técnica que busca engañar a las víctimas para

que revelen información personal, como contraseñas y datos bancarios, haciéndose

pasar por una entidad confiable como un banco, una empresa o servicio muy

conocido, o un organismo institucional. Son los conocidos casos de suplantación

de identidad cuyas campañas saltan regularmente a los titulares.

Los primeros ataques de quishing utilizaban códigos QR maliciosos

para solicitar la autenticación de múltiples factores, MFA por sus siglas en

inglés, de la víctima con alguna excusa inventada por los ciberdelincuentes.

Esta recibe un correo electrónico solicitando que escaneen un código QR para

verificar su identidad en un servicio o acceder a cierta información. Estos

códigos, al ser escaneados, la dirigen a un sitio web fraudulento que

recopila sus credenciales.

A medida que las técnicas de quishing se hicieron más

sofisticadas, los ciberdelincuentes comenzaron a utilizar lo que Check Point

denomina ataques de enrutamiento condicional. Este método ajusta el

contenido del enlace según el dispositivo del usuario. Por ejemplo, un enlace

podría mostrar una página diferente si se accede desde un iPhone en lugar de

una computadora. Además, los ciberdelincuentes empezaron a personalizar los

códigos QR, incorporando logos de empresas y nombres de usuarios para hacer el

engaño más creíble.

La última evolución en el quishing de la que alerta Check

Point ha sido la creación de códigos QR utilizando caracteres ASCII y HTML

en lugar de imágenes tradicionales.

Este método tiene como objetivo eludir

los sistemas de Reconocimiento Óptico de Caracteres, OCR, que muchas

soluciones de seguridad utilizan para detectar códigos QR maliciosos. Los

atacantes generan estos códigos QR en formato de texto, con un aspecto

muy similar a los tradicionales que hace que parezca legítimo al usuarios y pase desapercibido a los sistemas de seguridad automatizados. ‘La

presencia de caracteres ASCII en el código QR puede llevar a los sistemas de

seguridad a pasar por alto el riesgo, interpretando erróneamente el email

como seguro’, explica Check Point.

Así, los códigos QR basados en ASCII son particularmente

peligrosos porque logran evitar los motores OCR que deberían detectarlos,

se pueden generar automáticamente y configurar para incluir enlaces a sitios

fraudulentos o para descargar malware en el dispositivo. Esta tendencia está

al alza, según los investigadores de Harmony Mail que refiere Check Point.